逆向工程与汇编语言之数据恢复(八)

主要用于学习他人程序之用,不要拿来违法犯罪

转载自:https://blog.csdn.net/2303_78851087/article/details/146143594

一、常用的查壳工具

查壳工具主要用于检测一个程序是否经过加壳处理。常用的查壳工具有:

1. PEiD

PEiD 是一个非常流行的查壳工具,可以快速识别 PE 文件是否被加壳,并显示壳的类型。

使用方法:

启动 PEiD。

在 PEiD 窗口中,点击 File -> Open,选择你要分析的可执行文件。

PEiD 会自动扫描并显示文件的壳类型。如果文件经过加壳,它会显示壳的名字(例如 UPX, ASPACK, Themida 等)。

如果程序没有加壳,PEiD 会显示 “No packer detected”。

界面简洁,快速识别加壳类型,适合用来初步分析程序。

2. Detect It Easy (DIE)

DIE 是另一个强大的查壳工具,可以检测多种加壳技术,并提供更多细节。

使用方法:

启动 DIE。

在菜单中选择 File -> Open,然后选择你想要分析的可执行文件。

DIE 会分析文件并显示它的加壳信息,包括壳类型、加壳的压缩格式等。

你还可以查看程序的结构信息,如段表、导入表等,进一步帮助判断文件是否被加壳。

3. CFF Explorer

CFF Explorer 是一个功能强大的 PE 文件分析工具,除了查壳功能外,还能查看文件的详细结构和各种可执行文件的元数据。

使用方法:

启动 CFF Explorer。

打开你想分析的程序(点击 File -> Open)。

在 CFF Explorer 窗口中,你可以看到详细的 PE 文件信息,包括是否有加壳的迹象。

可以使用 “NT Header” 查看 PE 文件的头信息,通过不正常的结构来推测文件是否加壳。

二、常用的去壳工具

去壳工具通常用于去除已加壳的程序的保护层,恢复原始程序代码,使得逆向分析更加容易。常用的去壳工具有:

1. UPX (Ultimate Packer for eXecutables)

UPX 是一种流行的压缩工具,专门用于压缩可执行文件,但它也可以解压 UPX 加壳的程序。

使用方法:

下载并安装 UPX 工具。

打开命令行窗口,定位到 UPX 的安装目录。

使用以下命令解压已加壳的程序:

bash

upx -d your_program.exe

-d 参数表示解压,your_program.exe 是被加壳的程序。运行后,UPX 会尝试去壳并生成去壳后的文件。

注意:UPX 主要用于处理使用 UPX 压缩的程序,对于其他壳(如 Themida、ASPack 等),UPX 无法去壳。

2. OllyDbg

OllyDbg 是一个广泛使用的调试工具,它不仅可以用来调试程序,还能用于手动去壳。

使用方法:

启动 OllyDbg。

打开你要去壳的程序(点击 File -> Open,选择加壳的程序)。

在调试过程中,OllyDbg 会停在程序的入口点。你可以通过分析壳的特征,手动跳过壳的初始化代码(例如,通过修改程序流或跳转到主程序的入口点)。

你也可以使用 OllyDbg 中的插件或脚本来自动去壳。

优点:OllyDbg 提供非常强大的调试功能,可以手动控制程序的执行流,是去壳过程中非常有用的工具。

3. LordPE

LordPE 是一个专门用于去除常见加壳的工具,尤其适用于去除 ASPack 和 UPX 壳。

使用方法:

下载并启动 LordPE。

在菜单栏选择 File -> Open,然后选择被加壳的可执行文件。

在 Options 中选择 Unpack,然后选择去壳的方式(例如使用 LordPE 自带的 UPX 或 ASProtect 去壳功能)。

按照提示进行操作,去除壳保护。

4. XExtractor

XExtractor 是一个简单的去壳工具,特别适用于去除一些基础的压缩壳。

使用方法:

下载并运行 XExtractor。

打开加壳的程序。

按照提示操作,自动去除壳。

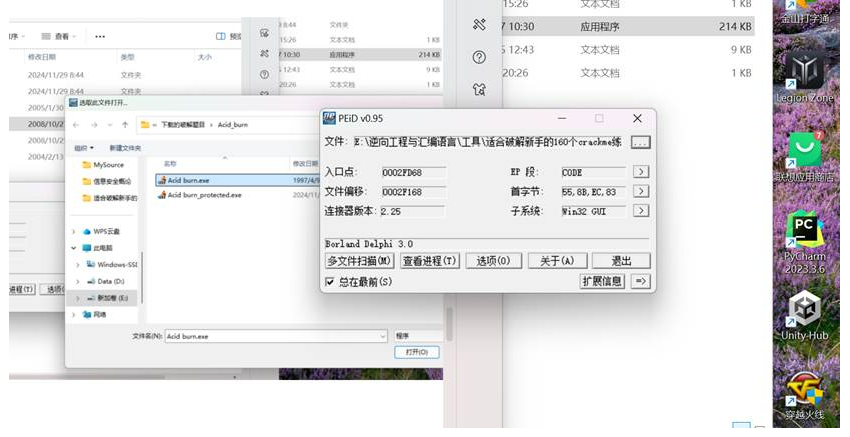

三、常用的加壳工具

加壳工具用于将程序加壳,通常用于保护程序不被逆向分析。常用的加壳工具有:

1. UPX

UPX 既可以用来解压 UPX 加壳的程序,也可以用来加壳。

使用方法:

下载并安装 UPX。

打开命令行窗口,定位到 UPX 的目录。

使用以下命令对程序进行加壳:

bash

upx your_program.exe

2. Themida

Themida 是一种强大的加壳工具,常用于保护程序免受逆向工程,它使用复杂的加密和虚拟化技术,使得程序更难以被分析。

使用方法:

下载并安装 Themida。

打开 Themida,然后选择你想加壳的程序。

按照提示进行加壳操作,Themida 会加密程序并保护程序免受逆向分析。

3. ASPack

ASPack 是另一种流行的加壳工具,主要用于压缩 EXE 文件。

使用方法:

下载并安装 ASPack。

打开 ASPack,选择你想要加壳的 EXE 文件。

按照提示进行加壳,ASPack 会对程序进行压缩和加壳。

小结

查壳工具:如 PEiD、DIE 和 CFF Explorer 可帮助识别加壳类型。

去壳工具:如 UPX、OllyDbg、LordPE 和 XExtractor 可用于去除已加壳的程序保护。

加壳工具:如 UPX、Themida 和 ASPack 可用于加壳保护程序。

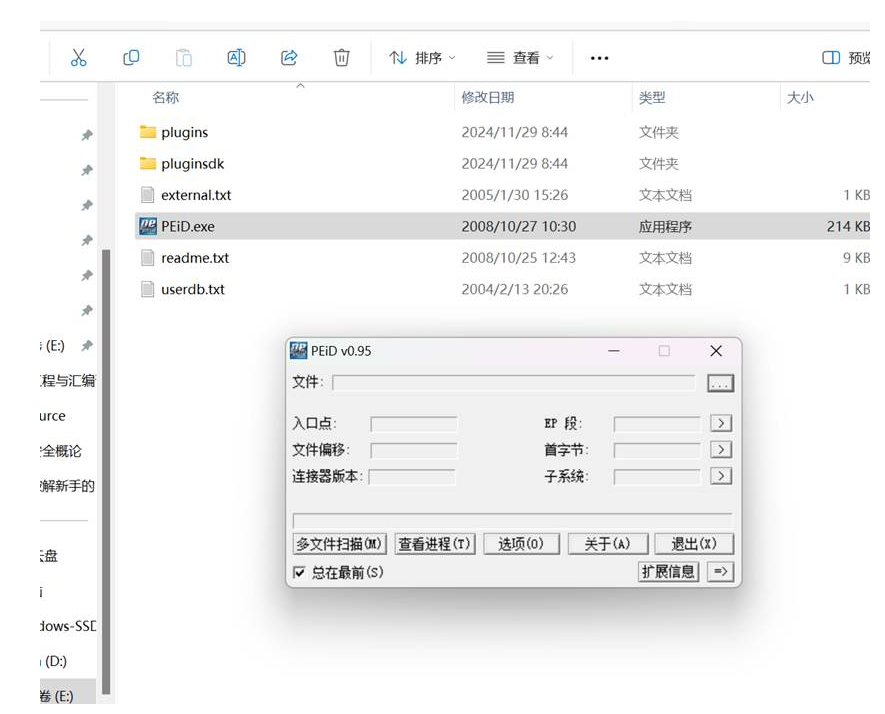

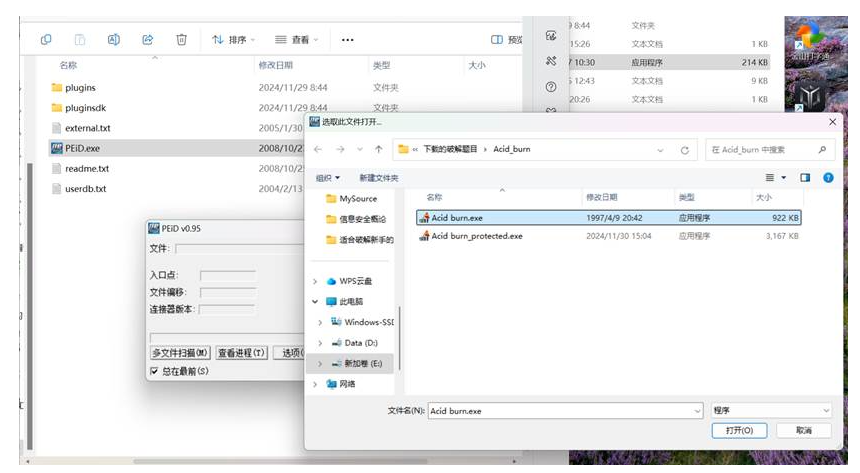

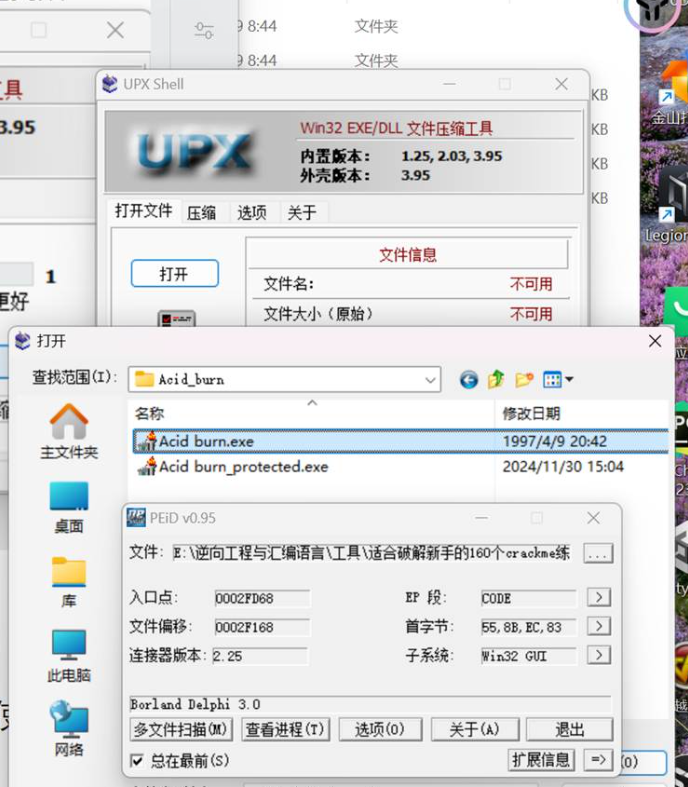

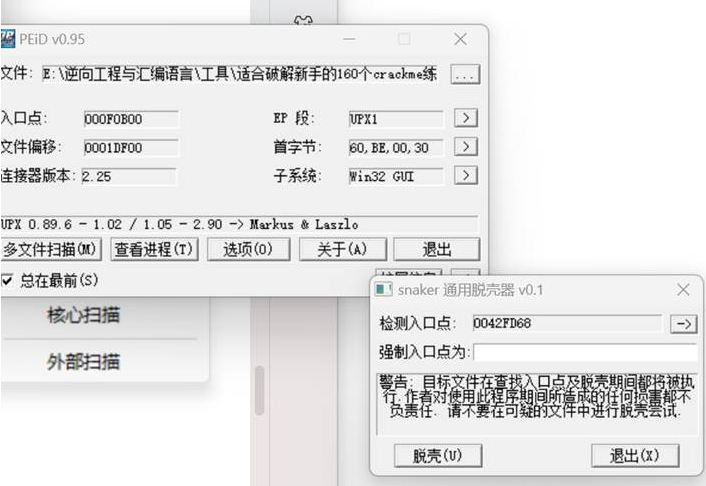

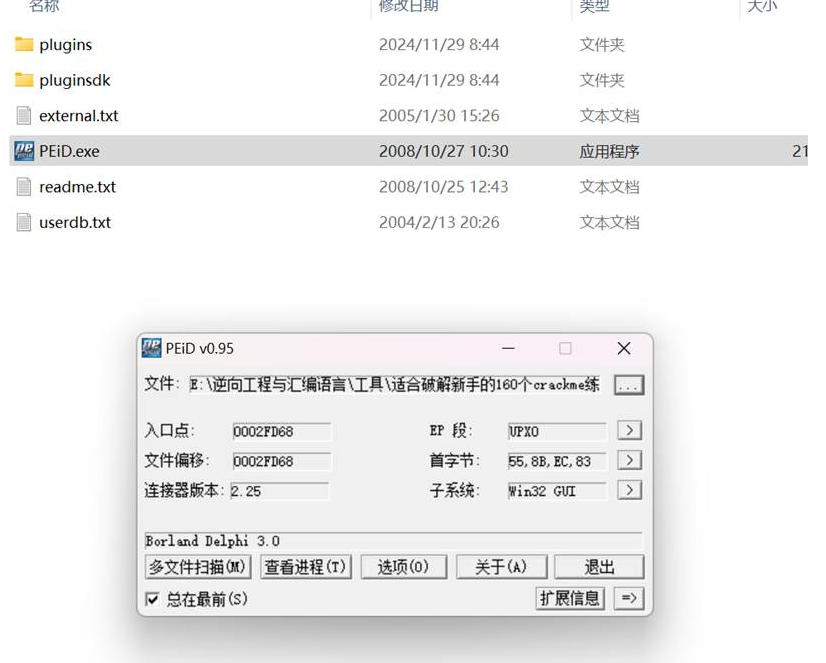

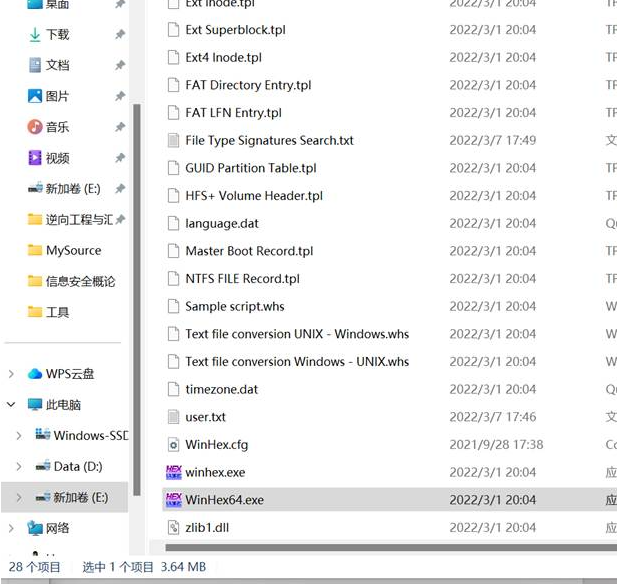

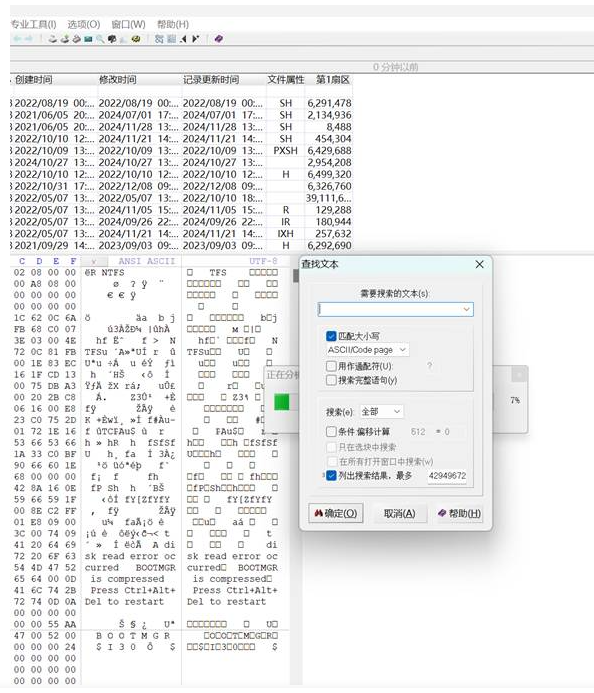

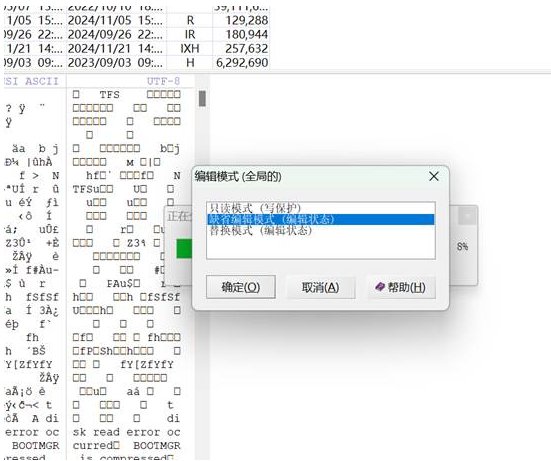

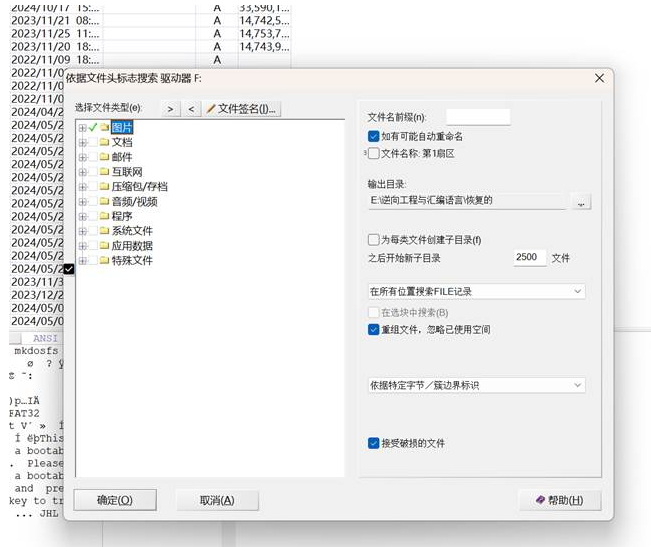

打开我们的查壳工具

图 8.1

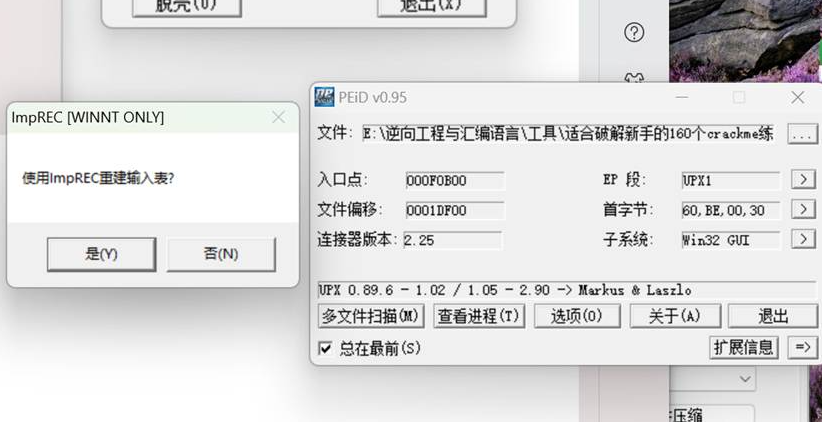

图 8.2

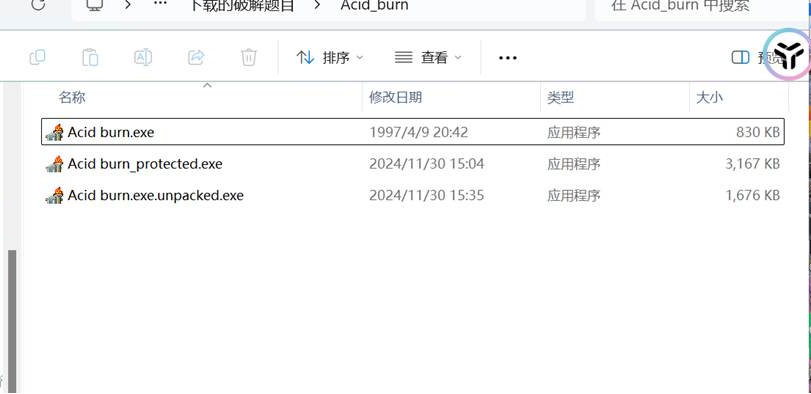

图 8.3

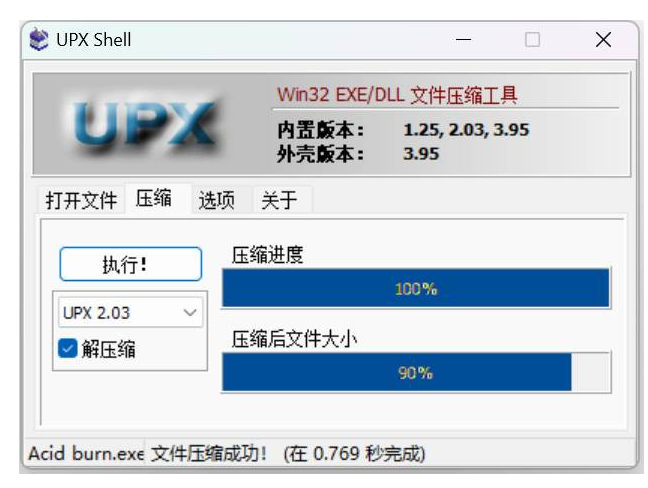

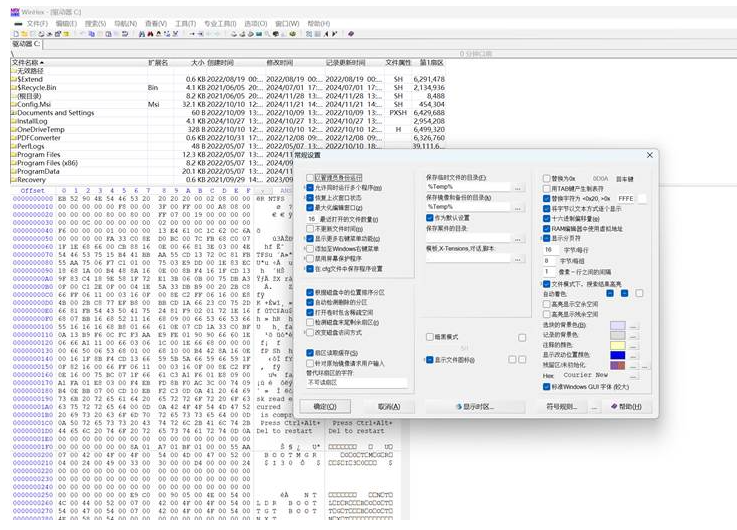

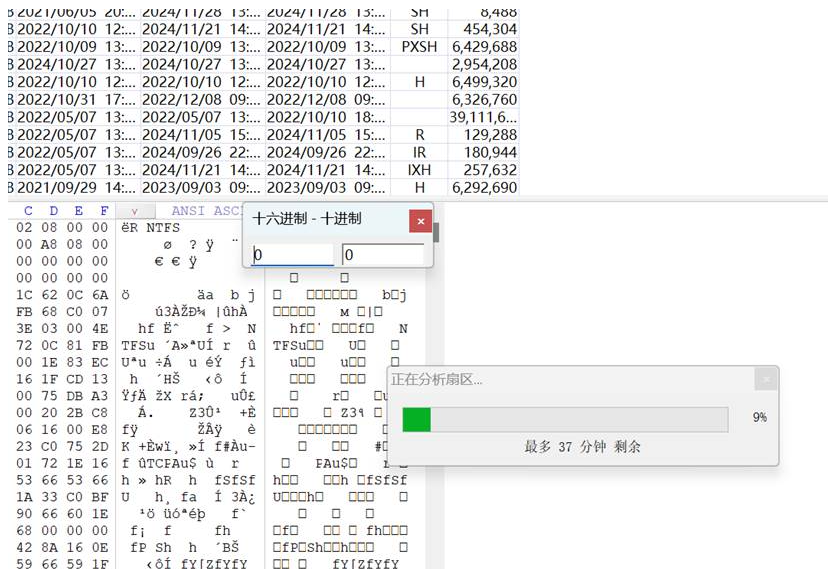

打开我们的加壳工具

图8. 4

图 8.5

图 8.6

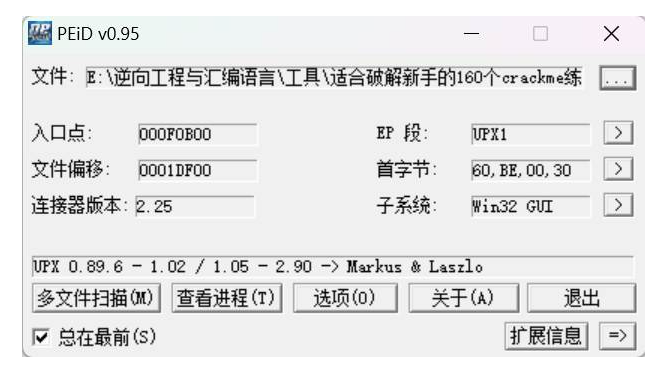

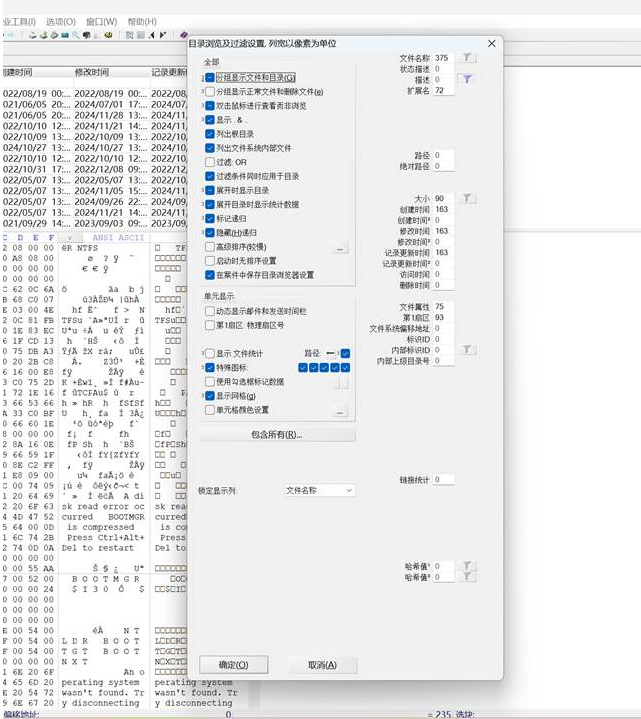

加壳成功打开之后如下

图 8.7

图 8.8

图 8.9

图 8.10

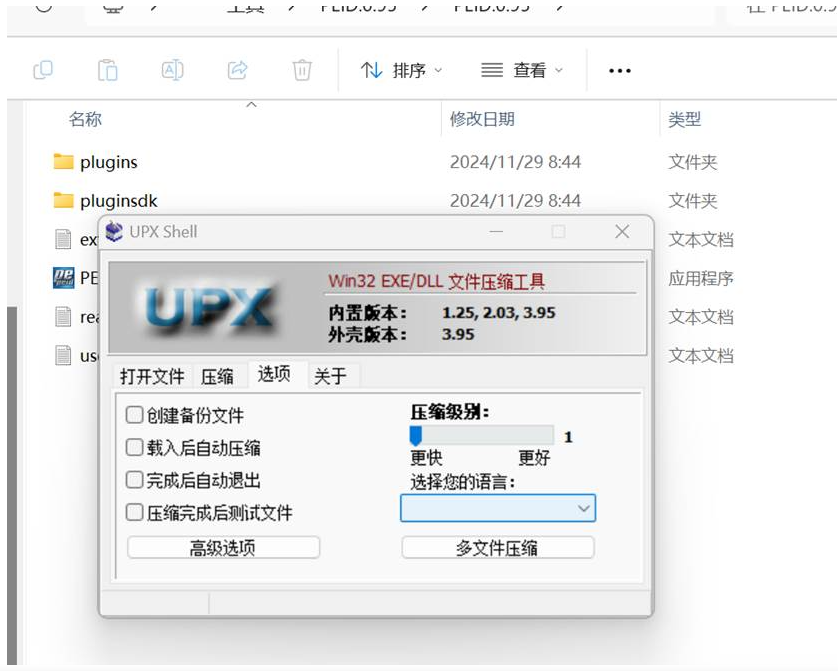

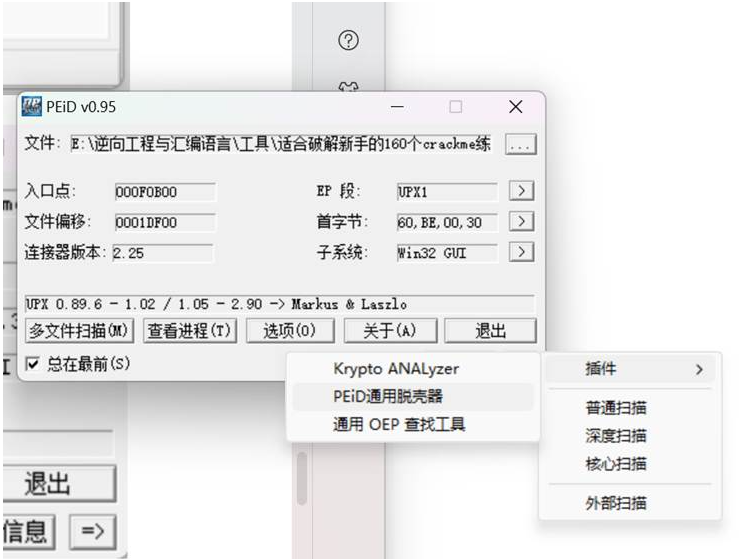

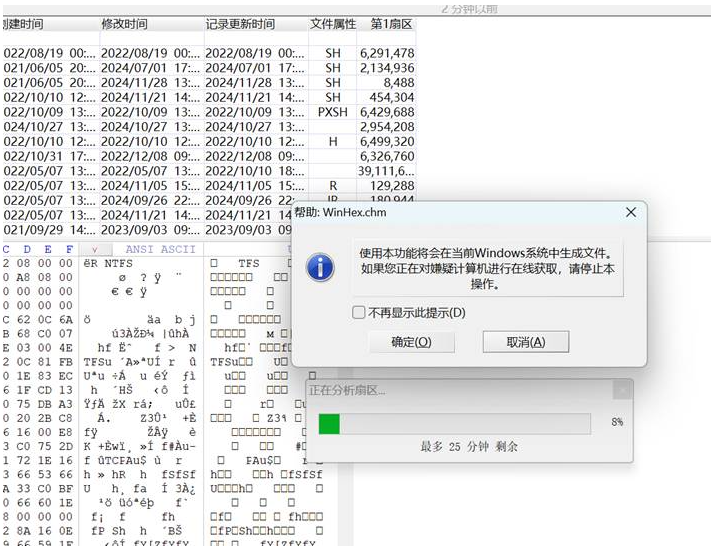

Peid脱壳工具插件成功脱壳

图 8.11

图 8.12

(3)结合具体案例说明 PEid 工具的具体使用方法、用途和含义。

PEiD 是一个流行的 Windows PE 文件分析工具,常用于检测并识别程序的加壳类型。PE 文件(Portable Executable)是 Windows 操作系统下可执行文件的格式,通常用于 *.exe 或 *.dll 文件。PEiD 主要用途是通过对可执行文件的扫描,帮助用户判断其是否被加壳,或识别出加壳工具和技术。

PEiD 工具的具体使用方法

下载与安装:

PEiD 是一个较轻量的工具,不需要复杂的安装过程,下载并解压后即可使用。可以从网上找到其下载源。

启动 PEiD:

启动 PEiD 后,界面会显示一个简单的窗口,可以通过点击左上角的 “File” -> “Open” 来选择一个 PE 文件(如 .exe 或 .dll 文件)。

识别加壳类型:

PEiD 会自动扫描该文件并尝试识别其加壳类型。扫描的结果会在界面上显示。

如果文件被加壳,PEiD 会显示加壳工具的名称(例如 UPX、Aspack、FSG 等)。

如果没有识别出加壳,PEiD 会显示 “No packer detected”。

查看详细信息:

右侧区域会显示文件的详细信息,包括文件的入口点、节区信息、编译器信息等。

你还可以查看文件是否进行了代码混淆或是否包含其他恶意特征。

使用插件:

PEiD 支持插件,能够扩展其功能。例如,可以通过插件识别更多种类的加壳工具,或者进行更深入的分析。

分析恶意软件:

PEiD 在恶意软件分析中非常有用,可以帮助分析人员判断一个文件是否经过加壳处理,并且有助于推断出它可能的恶意行为。

用途

恶意软件分析:PEiD 是逆向工程师常用的工具,帮助分析恶意软件。恶意软件通常通过加壳或压缩手段来避免被直接分析,PEiD 可以识别并帮助进一步的分析。

保护与加密:开发者可以通过加壳手段保护自己的软件不被轻易反编译或破解,PEiD 可以帮助他们检查是否正确加壳。

程序调试与破解:破解者常用 PEiD 来识别加壳工具,了解软件的防护机制,从而更好地进行反向工程。

含义

PEiD 的含义主要与 “PE”(Portable Executable)文件格式和 “ID”(Identification)有关,即用于识别和分析 PE 格式文件的工具。其名字体现了其核心功能:识别 PE 文件的加壳类型及相关信息。

具体案例

假设我们有一个可疑的 .exe 文件,想要分析它是否被加壳,使用 PEiD 的过程如下:

启动 PEiD 工具并加载文件。

PEiD 会显示加壳工具名称(例如 “UPX”),如果该文件确实经过 UPX 加壳。

如果 PEiD 显示 “No packer detected”,则说明文件没有加壳,或者 PEiD 未能识别其加壳类型。

基于识别结果,安全分析师可以进一步判断文件的行为,进行反向工程或寻找更有效的分析方法。

通过这种方式,PEiD 成为逆向工程、恶意软件分析和软件保护中一个非常重要的工具。

2.8.2 查阅资料,撰写 WinHex 的使用指南

(1) 计算机存储系统的组织结构说明;

计算机存储系统的组织结构是指计算机内部不同类型的存储设备和存储层次的组合方式,它决定了数据的存储、访问速度和容量等特性。存储系统主要分为几个层次,从速度、容量、成本等角度考虑,有不同的存储设备和技术。以下是计算机存储系统的一些主要组织结构及其特点:

1. 存储系统的层次结构

计算机存储系统通常采用层次化结构,不同的存储介质具有不同的速度、容量和成本。按性能和用途划分,通常分为以下几层:

1.1 寄存器(Registers)

位置:处理器内部。

容量:非常小,通常只有几十字节。

速度:极快,几乎是瞬时响应。

作用:存储CPU的当前计算结果,运算中间数据或指令。是最快速的存储,但容量非常有限。

成本:非常高。

1.2 高速缓存(Cache)

位置:位于CPU与主存之间,通常分为L1、L2、L3缓存。

容量:小,通常为几百KB到几MB。

速度:比主存更快,速度较寄存器稍慢。

作用:存储频繁访问的数据或指令,减少CPU等待数据的时间。通过缓存原理提高系统性能。

成本:较高,但比寄存器便宜。

1.3 主存(RAM, Random Access Memory)

位置:主板上的物理内存模块(如DDR4、DDR5)。

容量:相对较大,通常为几GB到几十GB。

速度:比缓存慢,但仍然比外部存储设备快得多。

作用:存储当前运行的程序和数据,是CPU进行运算时最直接的工作区域。它是易失性存储,即断电后数据会丢失。

成本:相对较低,容量和速度的平衡。

1.4 外部存储设备(硬盘、固态硬盘等)

位置:主机外部,通常通过总线(如SATA、PCIe等)连接。

容量:较大,可以达到TB级别。

速度:相比RAM慢得多,但比磁带等其他介质快。

作用:存储长期数据,包括操作系统、应用程序、文件等。硬盘通常是非易失性存储,即断电后数据仍然保持。

成本:较低,存储容量大,成本效益高。

1.5 磁带存储(Tape)

位置:通常为外部存储设备,通过专用设备连接。

容量:可以非常大,TB级别。

速度:比硬盘慢,尤其在随机访问时。

作用:用于备份、大规模数据存档等,通常用于大数据存储和冷存储(不经常访问的数据)。

成本:非常低,尤其适合长期存储大容量数据。

2. 存储介质的分类

根据存储设备的性质,存储介质可以分为以下几类:

2.1 易失性存储

这类存储的特点是断电后数据会丢失。常见的易失性存储包括:

寄存器:处理器内部的小容量快速存储。

主存(RAM):计算机在运行时使用的临时存储。

2.2 非易失性存储

这类存储设备在断电后依然可以保存数据,常见的有:

硬盘(HDD):基于机械结构的存储设备,使用磁性材料存储数据。

固态硬盘(SSD):使用闪存(NAND)存储数据,速度较硬盘快。

光盘(CD/DVD):光盘存储数据,适合长期存储。

磁带存储:适合大规模数据备份。

2.3 闪存(Flash Memory)

特点:具有非易失性、高速度和较高的耐用性。闪存广泛应用于固态硬盘、U盘、存储卡等设备。

类型:SLC(单层单元)、MLC(多层单元)、TLC(三级单元)等,性能和成本各有差异。

3. 存储系统的工作原理

存储系统的工作原理可以通过“局部性原理”和“层次结构”来理解:

3.1 局部性原理(Locality Principle)

程序的运行往往存在局部性,即在某一时间段内,程序频繁访问的数据或指令会集中在某一小范围内。存储系统通过缓存这些常用数据,减少了数据访问的延迟。

3.2 层次结构原理

存储系统是分层组织的,层次越高(如寄存器、缓存等)访问速度越快,但容量较小且成本较高。层次较低(如硬盘、磁带存储)则提供较大的存储容量,但速度较慢。因此,计算机利用层次化存储结构,通过合理的数据管理策略(如缓存、预取等)来提高存储系统的整体性能。

4. 存储的管理

为了优化存储系统的效率,操作系统会对存储空间进行管理,包括:

内存管理:操作系统负责分配和回收内存,管理内存的使用效率。

虚拟内存:虚拟内存通过使用硬盘作为扩展内存,提供更大的内存空间,弥补了物理内存不足的问题。

文件系统管理:文件系统负责管理硬盘等外部存储上的文件,组织文件的存储方式、读取方法以及文件的安全性等。

5. 存储系统的未来发展

随着技术的进步,存储系统正在不断演变,未来可能会出现以下趋势:

更高速的存储技术:如使用光子学存储、量子存储等新型技术,进一步提升数据存取速度。

智能存储:结合人工智能(AI)和机器学习(ML)技术,优化数据存储、访问策略。

分布式存储:如云存储、对象存储等,提供更高的扩展性和数据共享能力。

总结来说,计算机存储系统的组织结构是通过多个层次的存储设备来平衡存储速度、容量和成本的,合理的存储管理和优化策略可以大大提高计算机的运行效率。

(2)存储系统的 MBR 和 MDR 的含义和扇区定义;

在计算机存储系统中,MBR(Master Boot Record)和MDR(Memory Data Register)是两个不同概念的术语,它们分别涉及磁盘存储管理和计算机内部的寄存器。下面是对这两个术语的详细解释及其与存储设备扇区的关系。

1. MBR(Master Boot Record)

MBR 是硬盘的主引导记录,位于硬盘的第一个扇区(通常是 512 字节)。它包含了磁盘的启动信息以及磁盘分区表。MBR 是一种分区方式,在老式的硬盘和操作系统中广泛使用。随着技术的发展,MBR 被 GPT(GUID Partition Table)逐步取代,但它仍然是一个重要的概念。

MBR的组成部分:

引导程序(Bootloader):位于 MBR 的前面部分(通常为 446 字节),包含了启动操作系统所需的程序代码。在计算机开机时,BIOS 会加载这个引导程序,启动操作系统。

分区表(Partition Table):紧跟在引导程序后(通常占用 64 字节),包含了硬盘上所有分区的信息。分区表定义了磁盘的逻辑结构,包括每个分区的起始地址、结束地址和类型。

磁盘签名和标志(Disk Signature and Magic Number):最后的 2 字节是用来标识磁盘类型的签名,和 2 字节的标记,用于标示 MBR 是否有效。

MBR 的作用:

启动操作系统:当计算机启动时,BIOS 会读取 MBR 中的引导程序并执行它,从而加载操作系统。

分区管理:MBR 包含了磁盘的分区信息,操作系统通过读取分区表来识别磁盘的分区结构。每个分区表项定义了一个分区的起始扇区、结束扇区、大小等信息。

MBR 的局限性:

分区数量限制:MBR 分区表最多只能支持 4 个主分区,或者 3 个主分区和 1 个扩展分区(扩展分区中可以包含多个逻辑分区)。

容量限制:MBR 只能支持最大 2TB 的磁盘大小(因为分区表的地址使用的是 32 位地址)。

2. MDR(Memory Data Register)

MDR 是计算机内部处理器架构中的寄存器之一,指的是 内存数据寄存器(Memory Data Register),它用于存放从内存中读取的数据或准备写入内存的数据。

MDR 的功能:

读取数据:当 CPU 从内存中读取数据时,内存中的数据首先被加载到 MDR 中。

写入数据:当 CPU 要向内存写数据时,数据会从 MDR 中传输到内存的指定位置。

MDR 在内存管理中的作用:

数据传输:MDR 是数据总线和内存之间的桥梁,负责内存与处理器之间的数据交换。

暂存数据:MDR 是 CPU 和内存之间临时存储数据的地方,数据在从内存到 CPU,或从 CPU 到内存的过程中,会先经过 MDR。

3. 扇区(Sector)的定义

扇区(Sector) 是磁盘存储中最小的数据存储单元。磁盘通过将其物理空间划分为多个扇区来存储数据。每个扇区通常包含 512 字节的数据,但随着技术的进步,一些磁盘也支持 4KB 或更多字节的扇区。

扇区的特点:

大小:传统的硬盘扇区大小通常为 512 字节,但现代硬盘和固态硬盘(SSD)常使用 4KB(4096 字节)作为最小单位。扇区是磁盘数据交换的基本单位。

编号:硬盘的每个扇区都有唯一的编号,操作系统和磁盘控制器通过这些编号来访问特定的扇区。

物理结构:扇区是磁盘中每个物理磁道上的最小分区,磁盘被划分成多个磁道(tracks),每个磁道包含多个扇区。每个扇区通常包含数据、ECC(错误校验码)等内容。

扇区与存储管理:

读写操作:磁盘的读写操作通常是以扇区为单位进行的。当数据需要被存储或读取时,磁盘控制器根据请求的扇区号定位到相应的磁道和扇区,然后进行数据交换。

扇区大小和性能:随着扇区大小的增大(例如从 512 字节到 4KB),磁盘能够更高效地存储数据,但也可能影响到存储密度和寻址性能。因此,选择扇区大小需要在存储效率和访问速度之间进行权衡。

4. MBR、MDR 和扇区之间的关系

MBR 和扇区:MBR 是位于硬盘的第一个扇区,用于存储启动信息和分区表。扇区是磁盘管理的基本单元,而 MBR 就是第一个扇区的数据内容。

MDR 和扇区:MDR 是内存数据寄存器,它用于存储从内存读取或准备写入内存的数据。在进行磁盘 I/O 操作时,数据会从硬盘的扇区读取到内存中,然后存放在 MDR 中,以便 CPU 进一步处理。

总结

MBR:指硬盘的主引导记录,存储在硬盘的第一个扇区,包含引导程序和分区表信息。

MDR:内存数据寄存器,CPU 用来存放和交换数据的寄存器,主要用于存储从内存中读取的数据或准备写入内存的数据。

扇区:磁盘的最小存储单位,通常为 512 字节或 4KB,用来组织磁盘上的数据存储和访问。

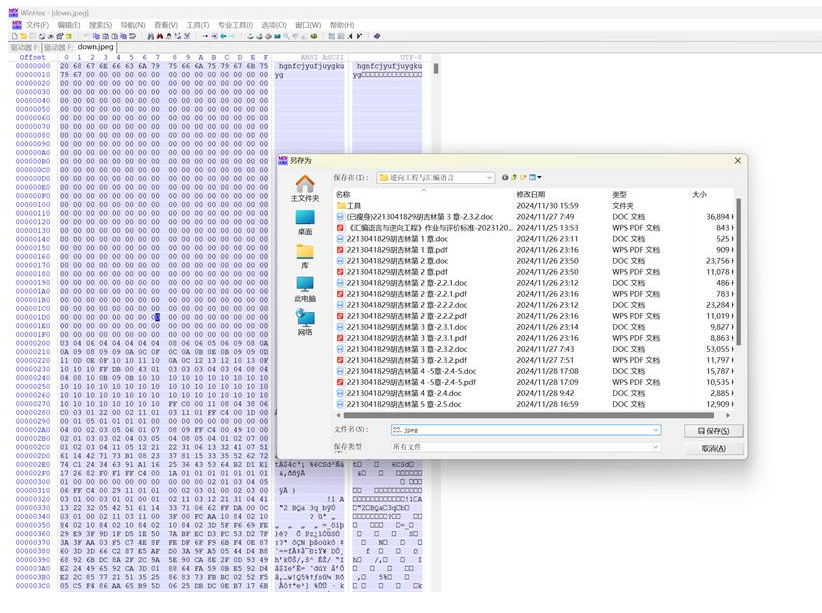

(3)撰写 WinHex 的使用指南

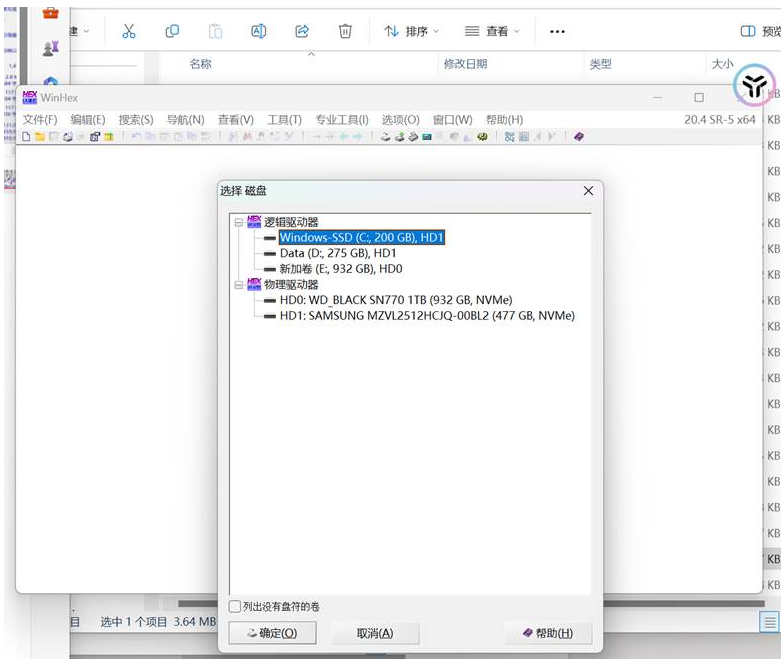

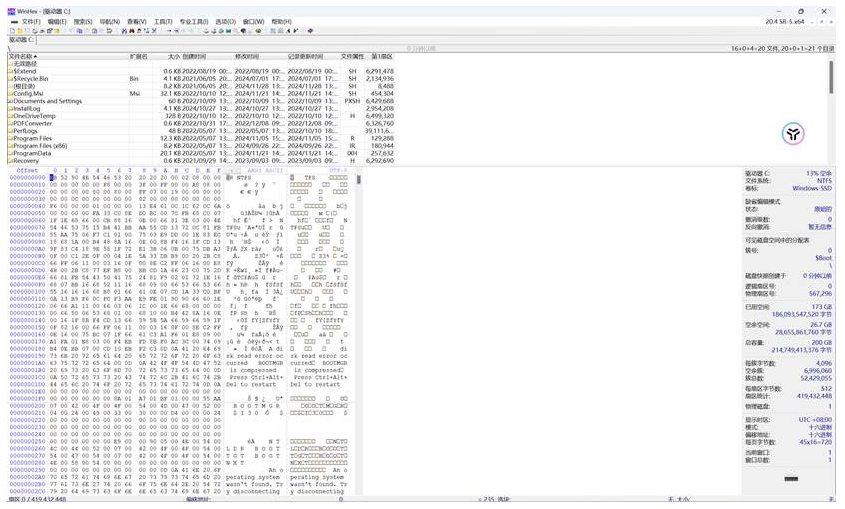

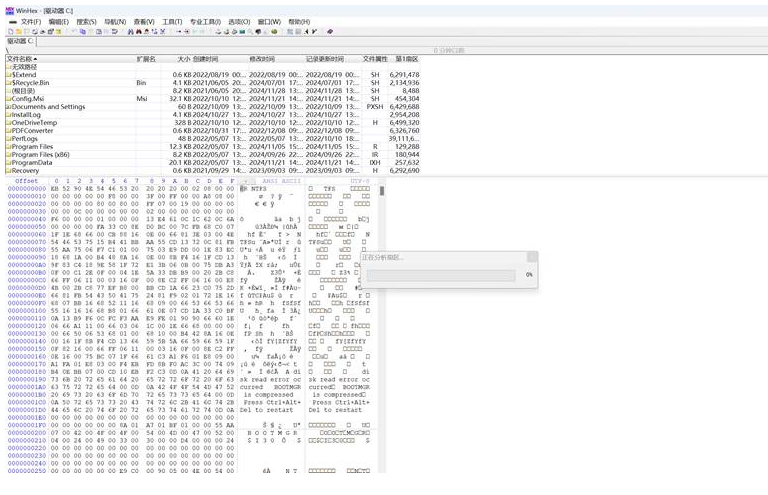

以管理员的身份打开

图 8.13

按键F9打开

图 8.14

图 8.15

按键F2

图 8.16

图 8.16

Ctrl+f

图 8.17

F5

图 8.18

Ctrl+F5

图 8.19

F6

图 8.20

图 8.21

按键F8

图 8.22

F10

图 8.23

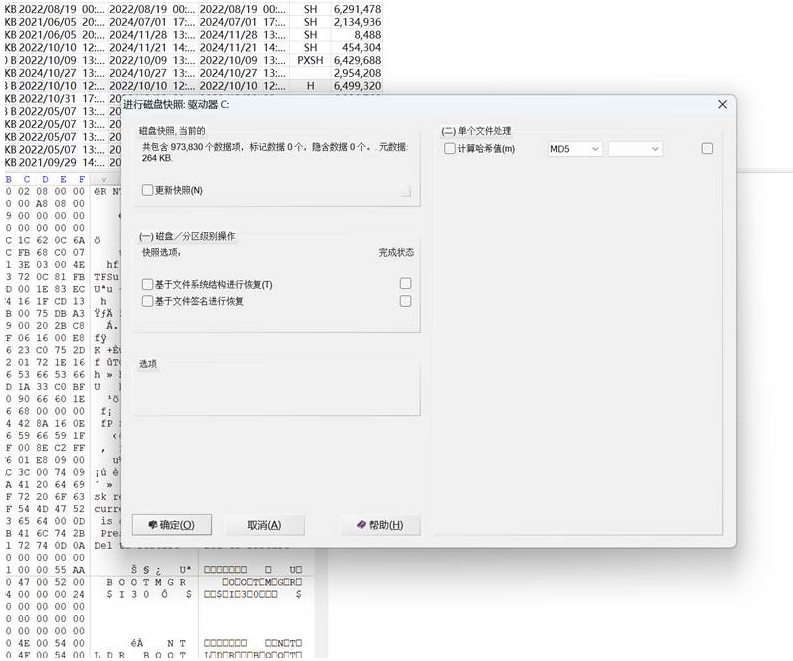

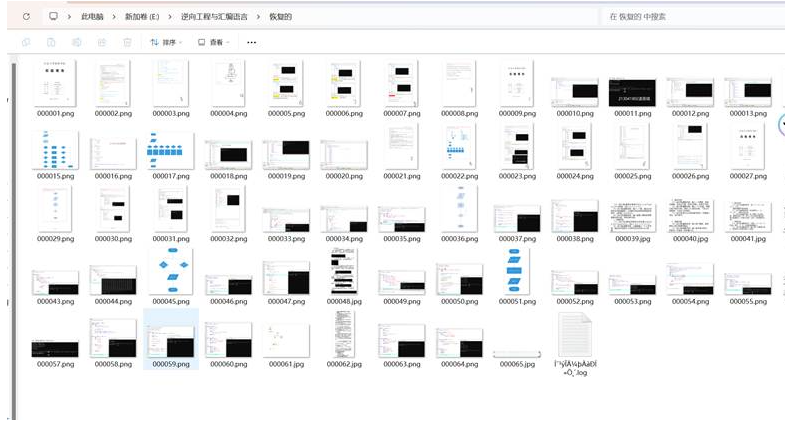

(4)按照实际案例说明硬盘数据恢复的基本过程;要求录屏

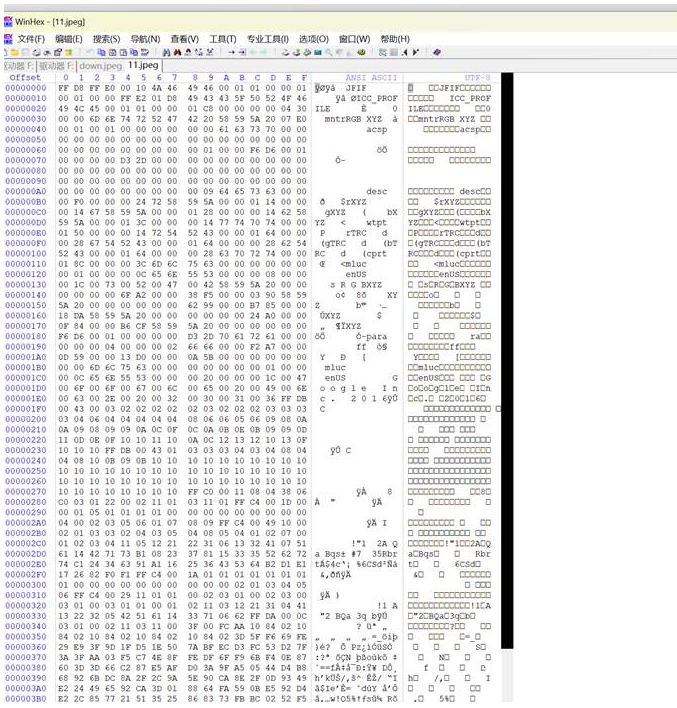

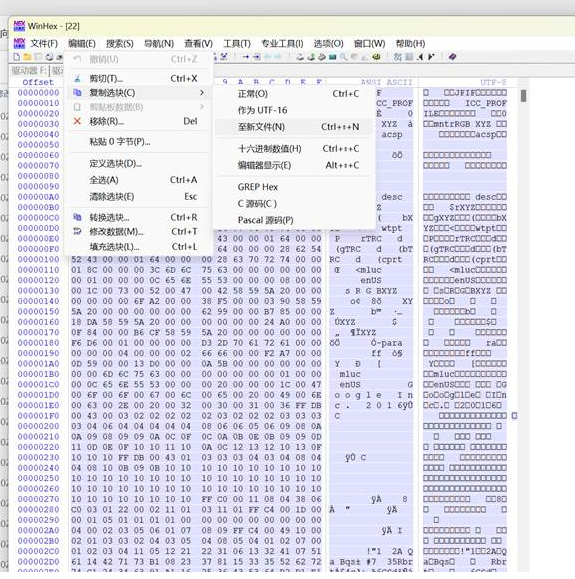

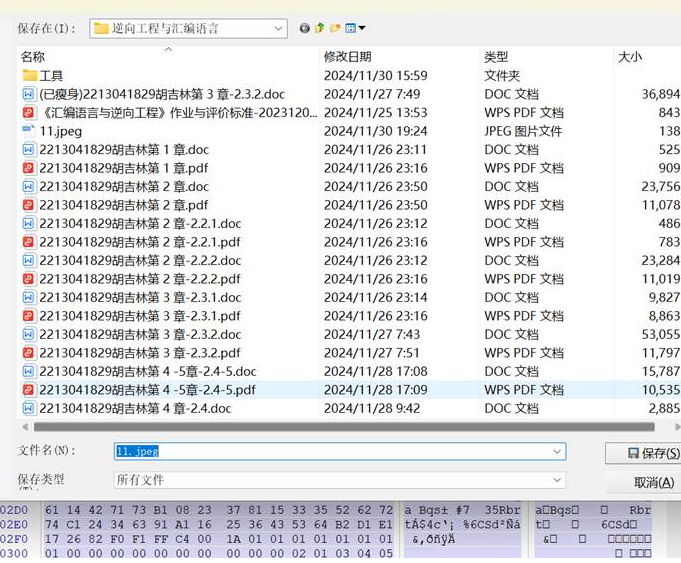

图 8.24

传进去的照片已经删除掉了

双击打开i

图 8.25

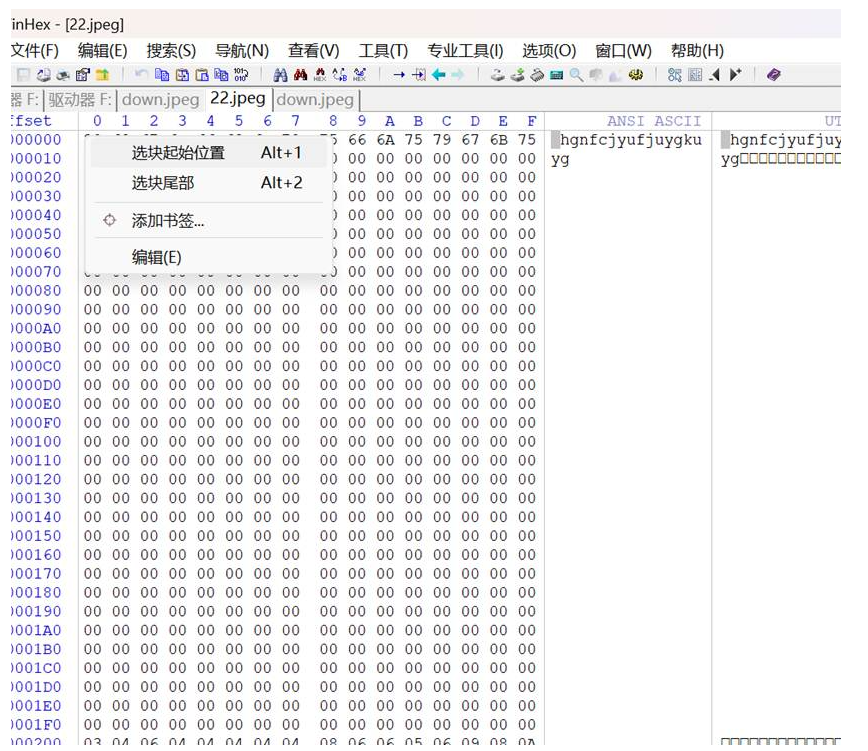

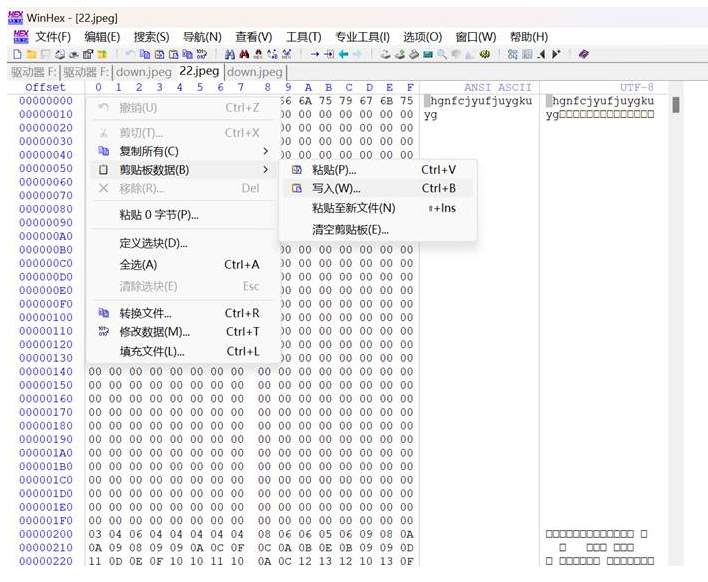

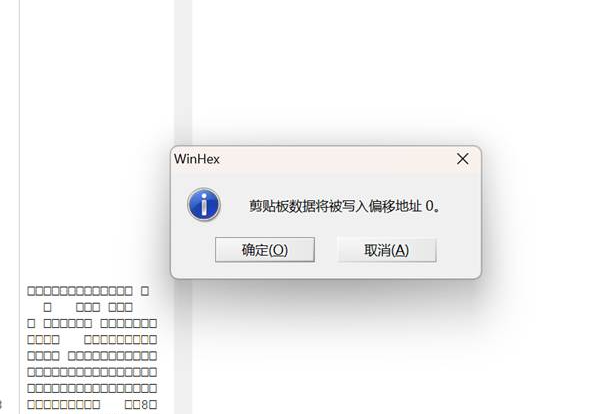

图 8.26

图 8.27

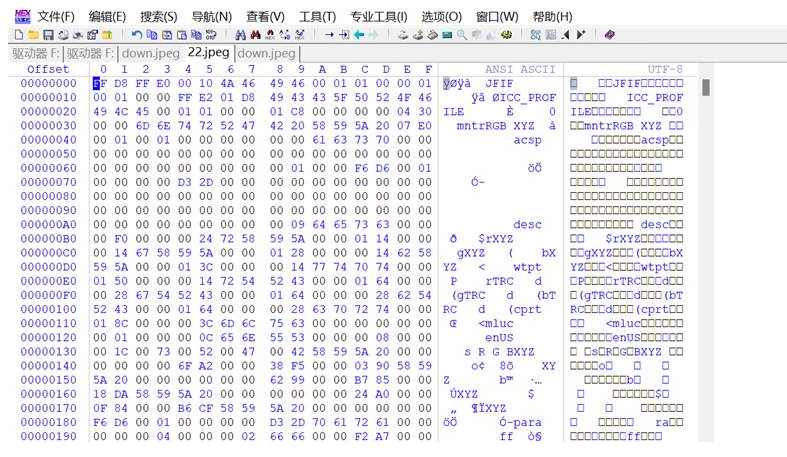

然后打开他

图 8.28

成功复现

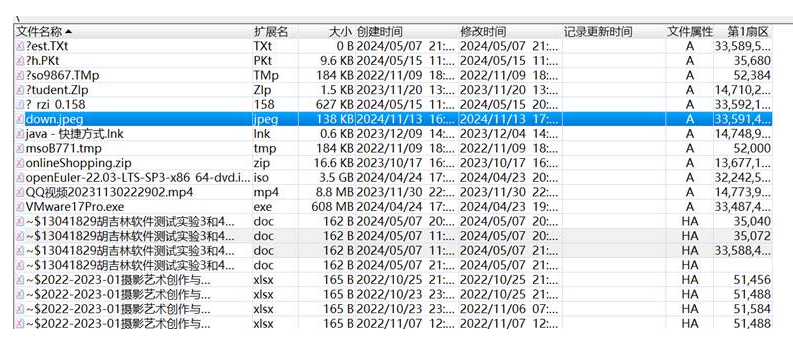

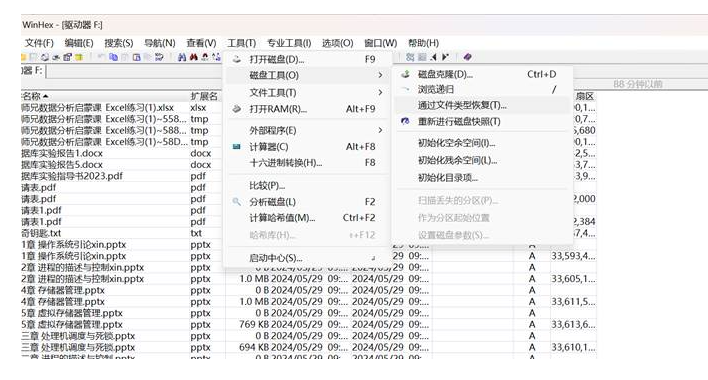

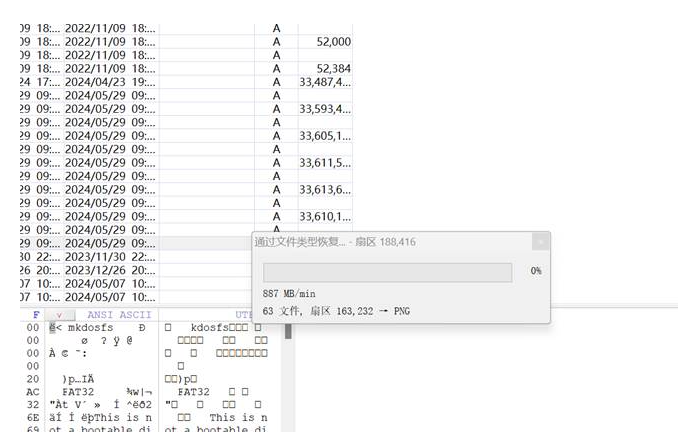

(5)按照实际案例说明 U 盘数据恢复的基本过程,包括格式化、删除文件、覆盖等;

把u盘格式化

图 8.29

图 8.30

图 8.31

图 8.32

覆盖

图 8.33

图 8.34

图 8.35

图 8.36

图 8.37

图 8.38

要求录屏

(6)统计常见文件格式在系统中的特征码。

图像文件:

JPEG:文件头特征码为0xFFD8FF,文件尾特征码为0xFFD9。

PNG:文件头特征码为0x89504E47,文件尾特征码为0xAE426082 。

GIF:文件头特征码为0x47494638,文件尾特征码为0x003B 。

TIFF:文件头特征码为0x49492A00 。

Windows Bitmap:文件头特征码为0x424D 。

文档文件:

XML:文件头特征码为0x3C3F786D6C 。

HTML:文件头特征码为0x68746D6C3E 。

MS Word/Excel:文件头特征码为0xD0CF11E0 。

MS Access:文件头特征码为0x5374616E64617264204A 。

Rich Text Format:文件头特征码为0x7B5C727466 。

WordPerfect:文件头特征码为0xFF575043 。

压缩文件:

ZIP Archive:文件头特征码为0x504B0304,文件尾特征码为0x504B 。

RAR Archive:文件头特征码为0x52617221 。

音频视频文件:

Wave:文件头特征码为0x57415645 。

AVI:文件头特征码为0x41564920 。

Real Audio:文件头特征码为0x2E7261FD 。

Real Media:文件头特征码为0x2E524D46 。

MPEG:文件头特征码有0x000001BA和0x000001B3两种 。

Quicktime:文件头特征码为0x6D6F6F76 。

Windows Media:文件头特征码为0x3026B2758E66CF11 。

MIDI:文件头特征码为0x4D546864 。

其他文件:

Adobe Photoshop:文件头特征码为0x38425053 。

Postscript:文件头特征码为0x252150532D41646F6265 。

Adobe Acrobat PDF:文件头特征码为0x255044462D312E 。

Windows Password:文件头特征码为0xE3828596 。

Email:文件头特征码为0x44656C69766572792D646174653A 。

Outlook Express:文件头特征码为0xCFAD12FEC5FD746F 。

Outlook PST:文件头特征码为0x2142444E 。

ICO:文件头特征码为0x00000100 。

总结与反思

在逆向工程中,“查壳”和“去壳”是常见的两个步骤,目的是分析和解构加壳保护的程序。常用的工具包括:

查壳工具:

PEiD:简单易用,能够快速识别加壳类型,适合初步分析。

DIE (Detect It Easy):功能更强大,支持更多的加壳类型,提供详细的文件结构信息。

CFF Explorer:不仅能检测加壳,还能查看文件的详细结构,适用于深入分析。

去壳工具:

UPX:专门用于去除 UPX 加壳,但不能处理其他类型的壳。

OllyDbg:调试工具,提供强大的手动去壳功能,适合有经验的逆向分析师。

LordPE 和 XExtractor:用于去除常见的加壳,尤其是 UPX 和 ASPack 类型。

加壳工具:

UPX、Themida 和 ASPack 是常见的加壳工具,它们用于压缩和加密程序,防止逆向工程。

通过这些工具,逆向工程师可以有效地检测、去除和加壳,从而对软件进行更深入的分析和调试。

反思

合法性与道德:

逆向工程通常是出于研究和安全分析的目的,但在实际操作中,我们必须遵守法律法规。未经授权对软件进行逆向工程可能侵犯版权,尤其是涉及商业软件和加密保护的情况。在进行逆向工程时,应确保自己有合法的权限,避免因非法行为遭受法律制裁。

技术复杂性:

尽管加壳和去壳工具为逆向工程提供了重要支持,但现代的加壳技术日益复杂,像 Themida 这样的高级加壳工具通过虚拟化和代码混淆等技术,使得逆向分析更加困难。因此,逆向工程不仅仅依赖工具,还需要逆向工程师具备深厚的技术基础和经验。

保护与攻防博弈:

加壳和去壳的过程也体现了安全领域中的攻防博弈。加壳工具和去壳工具是相互竞争的,随着防护技术的发展,去壳工具也不断更新和完善。与此同时,逆向工程师的技巧和经验是决定能否成功破解的关键。

工具选择的适用性:

不同的加壳类型和保护方式需要不同的工具进行处理。例如,UPX 只对 UPX 加壳有效,而 OllyDbg 和 LordPE 则可以处理更多的加壳类型。因此,逆向工程师需要根据具体情况选择合适的工具,并不断积累经验。

对技术发展的关注:

随着软件保护技术的发展,简单的加壳方式逐渐被更为复杂的虚拟化、动态防护和行为检测所取代。这意味着,逆向工程师不仅需要掌握传统的加壳和去壳技术,还需要学习如何绕过动态分析和行为检测,掌握更高阶的逆向技术。

结论

查壳、去壳和加壳是逆向工程中的核心技术,了解这些工具和技术的使用可以帮助逆向工程师更好地分析软件。然而,逆向工程不仅仅是技术的堆砌,它同样涉及法律、道德和安全等方面的问题。在进行任何形式的逆向工程时,必须保持谨慎,确保自己的行为符合相关法律规定,同时不断提升技术能力,适应快速变化的安全环境。